Игорь Козаченко: "В Украине уже идет кибервойна"

Виртуальный мемориал погибших борцов за украинскую независимость: почтите Героев минутой вашего внимания!

Недавняя атака вирусом PetyaA наглядно показала не только уровень защищенности украинских информационных систем, но и степень осведомленности по вопросам кибербезопасности. Ушли эмоции, восстановлена работа, сделаны выводы...

Но какие выводы сделаны уполномоченными органами, отвечающими за кибербезопасность и защиту украинского информационного пространства? Об этом и многом другом беседуем с СEO компании ROMAD, экс-начальником Государственного центра киберзащиты и противодействия киберугрозам Госспецсвязи Игорем Козаченко.

– Глава Киберполиции в недавнем интервью упомянул, что атака вирусом PetyaA была бы невозможна без участия спецслужб – вероятнее всего, российских…

– При кибератаке, хорошо подготовленные спецслужбы, обычно используют методы мимикрии. Поэтому, только техническими методами, сложно определить страну атаки. Я так же считаю, что кибератаки можно приравнять к терактам и соответственно, определять страну атаки теми-же методами. Один из них – это определение кому это выгодно, и кто потенциально может за этим стоять. И по этому фактору я однозначно согласен с главой Киберполиции.

Существует также заблуждение, что когда происходит атака, то сразу видно, кто атакует, словно там флаг вывешен. На самом деле нельзя сходу определить, кто за этим стоит – необходим очень глубокий анализ. Отвечая на одной из конференций по информационной безопасности на аналогичный вопрос, я приводил скриншоты, где первой из атакующих стран была указана Украина. 70% атак происходят изнутри страны, так как это сделать проще и эффективнее. Зачастую пользователи, особенно пользователи домашних сетей, пренебрегают самой элементарной защитой своего компьютера. Отсюда и заражение десятков тысяч компьютеров ботами с возможностью в дальнейшем проводить атаки на информационные ресурсы страны. Это и есть аутсайдер, и это самое главное – подготовленность наших соотечественников. Вот скажите, у вас дома стоит на компьютере антивирус?

– Да.

– Значит, у Вас хоть какая-то защита есть. А многие на такой вопрос отвечают, что антивируса у них нет. А значит, компьютер, а в дальнейшем домашняя сеть подвержена заражению. На основе таких компьютеров и создается бот-сеть, управляющий сервер получает доступ к этой сети и осуществляет, как пример, DDoS-атаку т.е. атаку на отказ в обслуживании, либо атаку на информационные системы страны. Поэтому, чтобы найти того, кто стоит за данной атакой, нужно найти управляющий сервер и компьютер, который им управляет. Вот этот компьютер и будет принадлежать исполнителю атаки, а через него возможен выход и на заказчика.

– Имел ли место заказ в случае с атакой PetyaA?

– 90% вероятности, что да. Почему? Потому что, целью атаки было не зашифровать данные и получить за это выкуп, а полное уничтожение данных на компьютерах, подвергшихся кибератаке. Также, показательно то что, сама атака произошла в канун празднования Дня Конституции Украины.

Во-первых, вирус-вымогатель зашифровал данные, но никто не обратился с предложением "дайте нам денег, и мы предоставим вам уникальный ключ для расшифровки". То есть это была заранее спланированная акция, целью которой было дискредитировать информационные системы и их защиту. Во-вторых, абсурд состоит еще в том, что после шифрования данных на компьютере жертвы, вторым этапом происходит уничтожение всей информации на данном компьютере! Результат и последствия мы видели.

Читайте: Petya возвращается: СБУ предупредила о новой кибератаке на Украину

– Вирус атаковал не все уязвимые компьютеры, а только избранные коды ЕДРПОУ. Как вы считаете, какой была главная цель злоумышленников и почему была выбрана для атаки именно программа Медок?

– Дело не в том, какая точка входа была выбрана. Это могла быть любая структура, любой провайдер с большой базой данных клиентов, реестры Минюста, которые имеют доступ к многим информационным ресурсам. Кстати, до этого имели место атаки, в том числе на реестр Минюста и при этой атаке, в первую очередь пострадали нотариусы.

Вторая атака – весна 2017 года, атака шифровальщиком XData – прошла практически незаметно, но она и была только пробой пера. Любая система, имеющая доступ к любым информационным ресурсам пользователей, интересна для атакующего и чем этот доступ глобальнее, тем больше интерес.

В связи с этим и был выбран объектом атаки Медок – это очевидно, здесь сыграло много факторов. Первый – обширная сеть пользователей как государственных, так и коммерческих;

второй – то, что это было 27-28 число, конец месяца, сдача отчетности через софт MeDoc; третий – пользователи обращаются в этот момент за обновлениями, а значит возможность (с большой вероятностью) провести полномасштабную атаку; четвертый – это избирательность, а именно с помощью сценария (коды ЕДРПОУ) были атакованы те информационные ресурсы, которые важны были для атакующего.

Анализируя полный сценарий данной атаки – это, скорее всего, была обкатка решения по, не побоюсь этого слова, кибероружия. При этой разведке боем требовалось получить ответы на три главных вопроса: первое – это скорость заражения, второе – скорость проникновения и третье, и самое главное, – это скорость реакции, каким образом пользователи и особенно администраторы безопасности отреагируют на блокировку данной уязвимости. И все мы знаем, что ответственность за этот инцидент так никто на себя и не взял – это подтверждает, что это был целенаправленный заказ, с высокой вероятностью спецслужб.

– Но это не первая атака в украинских реалиях?

– Одна из. В 2014 году была атакована ЦИК (Центральная избирательна комиссия – прим. ред.). До этого жертвами стали энергосистемы Украины, например, Закарпатские облэнерго. Почему Закарпатья? Потому что заказчику было важно отработать атаку на энергетический сектор именно данного региона. До этого была атака на финансовые структуры: на Минфин и на Казначейство, потому что нужно было апробировать инструменты атак на финансовый сектор Украины. До этого были атаки на публичные государственные ресурсы – Администрации президента, Кабмина, МИД, МО, СБУ, МВД, Госспецсвязи, они продолжаются и сейчас. Также, без внимания, не остаются атаки на СМИ Украины, так как они интересны с точки зрения пропаганды и возможности в дальнейшем быть полигоном для донесения "нужной" информации до общественности. Все эти атаки были точечными и преследовали четко спланированы цели, какие – можете сделать выводы сами, особенно если это все собрать в общую стратегию.

– Сейчас Медок более защищен?

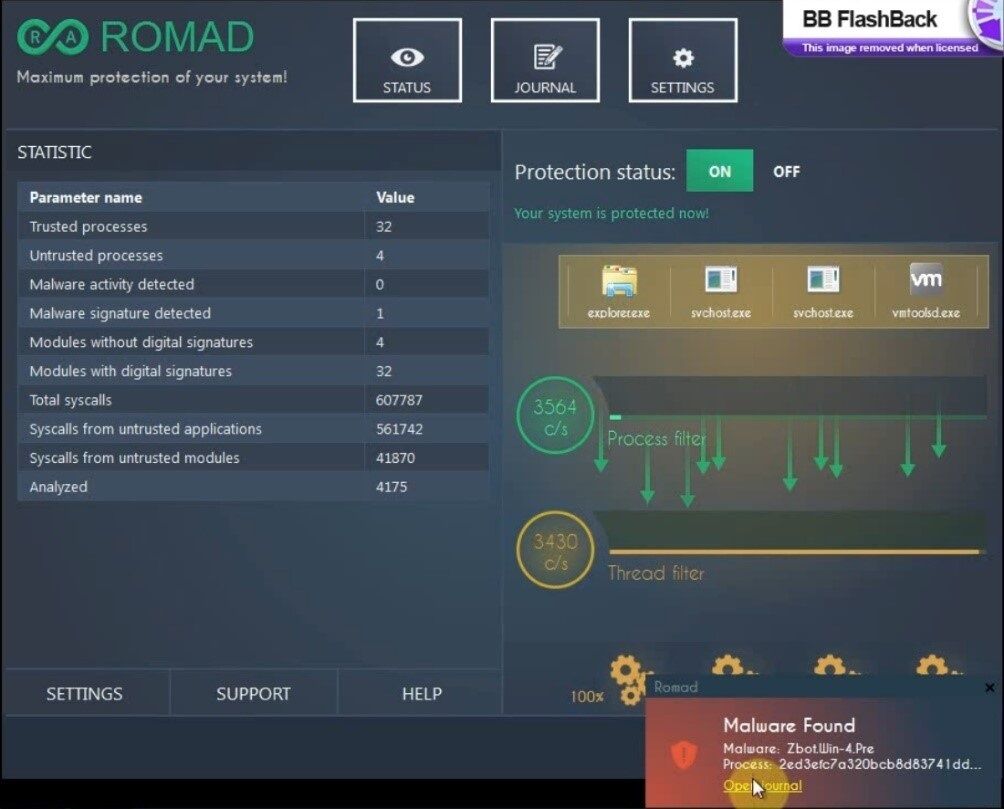

– Думаю, да! Они обеспечили себе сильную защиту. Одним из элементов защиты – это ROMAD EDR – предоставленное нашей компанией уникальное решение по защите конечных пользователей. Это программное обеспечение класса Next Generation Endpoint Protection and Responce (NGEP), которое позволяет защитить АРМ (автоматизированное рабочее место) от вредоносного программного обеспечения благодаря новейшему уровню киберзащиты. Наше решение, в том числе, дает реальную защиту от так называемых угроз "нулевого дня". Данное программное уже развернуто и в полной мере защищает рабочие ПК и сервера сети компании как их там называют. Кроме этого, пересмотрена и дополнена политика безопасности всей инфраструктуры компании. А самое главное – опыт! Они прошли боевое крещение, а значит стали сильнее!

Читайте: New York Times: Россия использовала для кибератак на США украинский софт

– Возвращаясь к атаке. Если сравнивать с тем, что Вы видели за последние три года, была ли атака PetyaA самой мощной?

– С моим опытом в сфере киберзащиты и имея достаточный опыт защиты выборов с 2004 года, подобные атаки модифицировались и усложнялись. Когда в 2004 году состоялась первая DDoS-атака на информационные ресурсы ЦИК, уровень атаки занимал 2 Мбита. Тогда мы думали, что это коллапс. Мы защищали информационные ресурсы государства специальным оборудованием, оно тогда было новейшее и очень дорогое, и мы думали, что это все, хуже не будет. На сегодняшний день 2 Мбита – это мелочь по сравнению с любым пингом, который можно сгенерировать на современном компьютере и провести DDoS-атаку, а имея небольшую бот-сеть, даже домашнюю провести полномасштабную DDoS-атаку. Так, последние атаки, что касается DDoS-атак, уже поднялась до уровня 14-18 Гб на канал, и это уже было ощутимо для тех провайдеров, которые имеют такие каналы внешние. Что касается вирусных атак, они стали более изысканными. Почему? Потому что вирусописатели начали применять несколько технологий в одном пакете. Зачастую атака имеет симбиоз DDoS-атаки, как отвлекающий маневр; вирусной атаки, как получение намеченного результата сценария (получение паролей, шифрование данных, удаление данных, слежение, получение данных и т.д.); получение управления и доступа к информационному ресурсу.

–Вирус PetyaA достиг тех результатов, которых хотел достигнуть?

– Де факто можно с уверенностью сказать, что результат получен, атакующие достигли цели: они собрали статистическую информацию, а если учесть, что после 27 числа происходил саммит G-20, а до этого звучало заявление о том, что Россию могут отключить от SWIFTa, то, сведя эти все вещи, они показывают: "Вот что мы сделали. А теперь представьте, что мы сделаем то же, но в масштабах всего мира". То есть в один прекрасный момент за два часа может быть полностью парализованы все мировые институты власти, управления, энергетики, транспорта, медицины. Не работает информационная система, ни один реестр, ни финансовая, ни энергетическая система. Все парализовано, вплоть до телефона; нет света, нет горячей воды, нет связи. В течении считанных часов – коллапс. И при этом выходит на сцену один уважаемый человек и говорит: "У меня есть ключ, который поможет расшифровать вашу систему, но вы должны выполнить определенные обязательства. И к этому всему еще есть таймер, на котором идет обратный отсчет".

Но давайте видеть и положительные стороны данной атаки – руководители больших компаний и правительство Украины стали смотреть очень положительно в сторону кибербезопасности, так как последствия подобных атак заставляют их двигаться в правильном направлении. Это подтверждается последними нормативно правовыми актами в области кибербезопасности, а также решительными действиями со стороны правительства и управляющих крупных компаний. Соответственно, выделять финансовые ресурсы для того, чтобы обеспечить информационную безопасность – это уже большой прорыв в том, чтобы строить единую информационную защиту страны и кибербезопасность в целом. И благо потому, что на ошибках учатся. Дай Бог, чтобы это была последняя ошибка, и чтобы мы действительно шли на шаг впереди от возможных угроз.

– Немножко все-таки по Медку. Скажите, если вина Медка в том, что его смогли атаковать? Очень много вышло информации о том, что Медок виноват во всем, защита чуть ли не открытый двор, ломай, кто хочет, заходи кто хочет.

– Как я уже говорил, Медок – это один из многих сценариев проведения атаки на информационные ресурсы государства и коммерческий сектор. На его месте может или могло оказаться любое крупное государственное или частное предприятие, которое послужило бы так называемой точкой входа.

Я не понимаю, почему все так ополчились против Медка. Давайте вернемся на секунду к "Пете". Эксплойты, которые использовались в "Пете", были украдены у одного из самых защищаемых агентств в мире – АНБ США (NSA). В краже обоснованно обвиняют хакерскую группу Shadow brokers. По результатам расследований многих антивирусных компаний за этой группой стоит Российская спецслужба.

Так, о какой вине мы можем говорить? Уровень специалистов, стоявших за атакой NonPety, позволял взломать практически любое предприятие, компанию, организацию.

Поэтому мы всем нашим клиентам и говорим, что существующие на сегодня антивирусные решения не в состоянии в полной степени защитить их информационные системы. Объясняем, что необходимы средства защиты так называемого следующего поколения – next generation.

Разработчики Next generation решений, все как один утверждают, что статическая сигнатура, которая используется традиционными антивирусами, устарела. Это то решение, которое использовалось в течение 20 лет и больше использоваться не может. Как показал PetyaA, и как насмотрелись мы от наших потенциальных клиентов, ор стоял жуткий. "Падали" машины, в том числе и полностью обновленные, на которых стояли последние версии операционных систем со всеми возможными патчами. Они "падали" точно так же, как все остальные – падали вместе с Eset, Symantec’ами и McAfee и прочими мировыми антивирусными именами.

– Медок мог что-то сделать, чтобы этого не произошло?

– Уровень атаки был настолько высок, что практически никто бы не устоял, – это мое мнение. Сегодня Медок, завтра Казначейство, послезавтра Нацбанк, дальше крупнейшие провайдеры Украины. Механизм мог и может быть разным. Если бы это было на несколько лет раньше, жертвой мог бы стать Укртелеком. Почему? Потому что Укртелеком, на тот момент, являлся монополистом информационной среды в Украине, и заражать информационную структуру страны было бы логично. Но сейчас Медок оказался намного удобнее для атакующих, так как имеет большую клиентскую базу. И как, я уже говорил, эта атака была отработкой одного из потенциально возможных сценариев. Завтра это может быть комплексная точка входа. Например, база реестров, вторая – крупнейший провайдер, и третья – информационная система подачи отчетности.

Читайте: Крупнейшая кибератака на Украину: изъяты серверы компании, распространившей вирус Petya

– То есть могут зайти через налоговую и атаковать так же, как и через Медок?

– Это просто один из примеров, как можно опробовать эффективность своего кибероружия… То, что это прототип – нет сомнения и то что спектр действия на самом деле может быть более широкий не вызывает сомнения!

– То есть это была проба?

– Да, и демонстрация силы. Добавить туда пару сегментов, о которых я говорил раньше, это атаки в 2014-2016 годах, на наши информационные ресурсы – то захватили под контроль бы все. Что за этим бы последовало? – "лег" бы энергорынок, "легла" бы финансовая система, "легла" информационная структура, "легла" бы вся украинская информационная инфраструктура. Выводы о последствиях делайте сами.

– Какие из этого всего можно сделать выводы?

– Многие думают, что кибервойна – это что-то далекое и эфемерное, я же, могу однозначно заявить, что кибервойна уже идет в Украине. Каждую секунду. И, соответственно, есть люди, которые действительно воюют за клавиатурой. Мы одни из них и стараемся наш щит вовремя подставить под вредоносный меч.

Украина, в целом, стала логистически гораздо лучше подготовлена к такого рода атакам. Однако технологически мы говорим о том, что даже не все западные вендоры, а, точнее, никто из западных вендоров не сумел удержать предыдущую угрозу.

Поэтому вывод, который нужно нам всем сделать – это искать и внедрять защитные решения, которые могут предоставить защиту от современного вида угроз. Как показала практика, стандартные антивирусы не смогли, да и не могли решить задачу защиты, из-за архаичности структуры своего софта.

Тем более, что уже появляются новые решения – следующие поколения защиты конечных точек (пользователей). Компания Gartner в своем Magic Q,uadrant присвоила им классификацию NGEP. В их состав входим, и мы с нашим next generation продуктом, который изучает системные вызовы операционной системы и на их основании формирует поведенческие характеристики малварных семейств. Благодаря тому, что мы ориентируемся на поведенческие характеристики, то есть не на то, как малвари выглядят, а на то, как она себя ведет, нам не нужно гоняться за зловредными файликами, которые не всегда могут и присутствовать в системе. Грубо говоря, все "Пети" ведут себя одинаково. Не важно, какого он поколения. Главное, что поведенческие характеристики одни и те же. Если уйти чуть-чуть глубже, это поведение описывается так: поразить главную загрузочную запись компьютера. Так как все виды "Петь" ведут себя одинаково, то мы делаем вывод, что они принадлежат к одному роду (семейству). И если уметь вычленять такие характеристики, то если в следующей атаке будет использован еще один "Петя", до той поры, пока он ведет себя как "Петя", угрозы для защищаемой нами сети, нет. Для нашей технологии модификации "Пети" являются еще одним потомком, от которого автоматически срабатывает защита.

По гарднеровской классификации термин "антивирус" не используется для представителей next generation. Повторюсь, мы позиционируем себя как endpoint detection and response, так называемый EDR. Это и есть средство защиты от малвари нового поколения!